|

Como detectar y prevenir ataques phishing vía correo electrónicoDe Técnicos Web | Fecha: 19/07/2014 |

Hoy desde Técnicos Web les vamos a exponer algunas de las técnicas utilizadas por los cyber delincuentes para apropiarse de información personal de víctimas incautas y poder utilizarla para suplantar su identidad y poder apropiarse bien de sus bienes adquiribles electrónicamente o para operaciones fraudulentas.

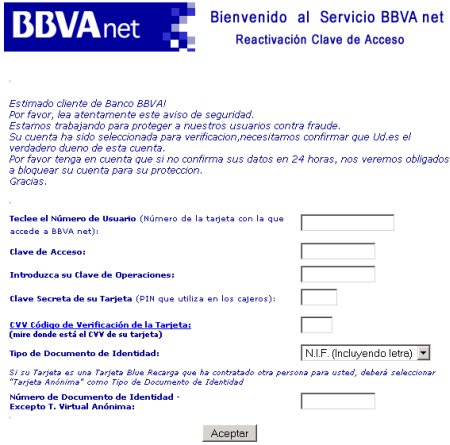

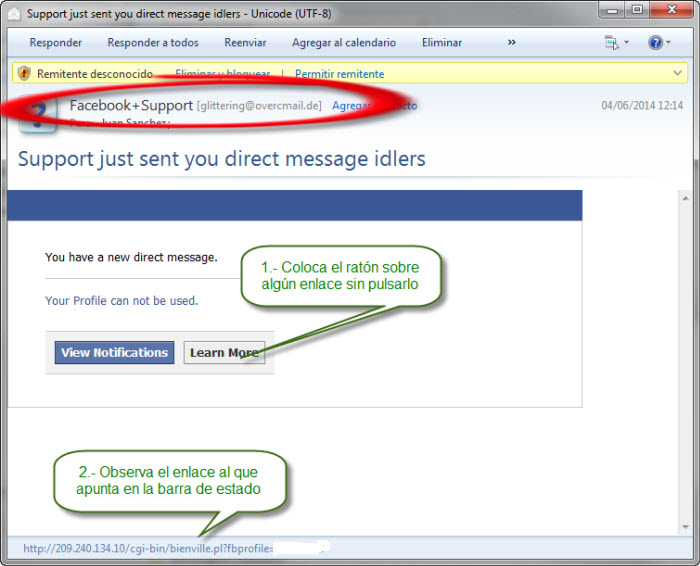

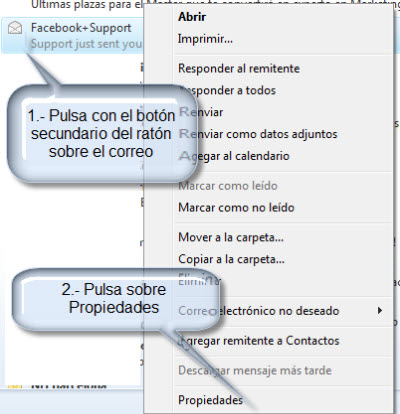

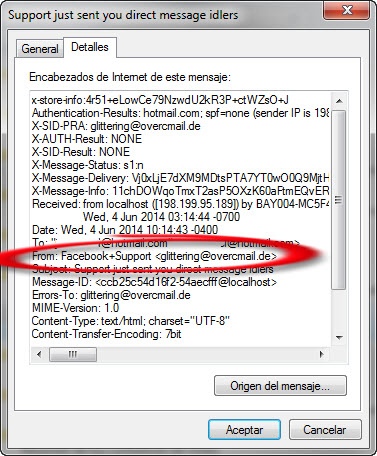

Lo que describimos es la técnica conocida como phishing, y es uno de los sistemas de robo de datos electrónicos más utilizados pero de los más fácilmente evitables, dado que sólo la buena fe o credulidad de las víctimas potenciales puede hacer efectivo el ataque. Recordemos que se basa en hacerse pasar por una entidad de confianza similar a como hace el conocido Virus de la policía, que se hace pasar por el cuerpo de seguridad del estado del país donde ataca. Según la Wikipedia, el phishing se describe como: Phishing es un término informático que denomina un tipo de abuso informático y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta.El phishing comienza normalmente con el envío masivo de correos electrónicos suplantando a empresas conocidas de las que perfectamente el usuario pueda ser cliente. Hay varias técnicas de imitación que los atacantes suelen emplear, bien pueden hacerse pasar por una empresa de sorteos felicitando al usuario por un posible premio pediéndole los datos personales para reclamarlo y usarlos posteriormente para realizar una suplantación de identidad, en otras ocasiones se hacen pasar por entidades bancarias o financieras, que además pueden pedir números de cuenta corriente o de tarjetas de crédito, lo que lo hace más peligroso todavía, o por cualquier otra sociedad, entidad o incluso redes sociales, todo vale con tal de recabar la mayor cantidad de información personal que se pueda. A continuación vamos a mostrar algunos trucos para poder identificar esos correos electrónicos maliciosos. Haciendo una identificación positiva se puede evitar y eliminar la amenaza directamente. Veamos la siguiente imagen, muestra a una entidad bancaria que explica al usuario que ha sido seleccionado para realizar unas verificaciones de seguridad. En el correo le remiten a un formulario donde, para hacer una identificación positiva, le piden que introduzca su número de tarjeta de crédito, pin y código de verificación, algo totalmente innecesario pero que si lo consiguen ya podrán utilizar la tarjeta de crédito como si fuera propia.  Este intento de phishing fue descubierto con la aparición de una nueva variante del virus Zeus, y que anunciamos en Técnicos Web hace algunas semanas, uno de los más peligrosos, pero lo sospechoso de los datos demandados debería ser suficiente para desistir de continuar. Otro sistema más sutil, que puede hacerlo más efectivo porque no pide de entrada datos financieros sino algunos datos que pueden parecer menos importantes, es el hacerse pasar por alguna empresa de servicios que le pide que siga algún enlace del cuerpo del mensaje. En ésta imagen tenemos dos formas de detectar muy fácilmente que el correo recibido no pertenece a la empresa que está intentando suplantar. Como se observa en la parte superior, el nombre con el que recibimos el correo electrónico hace referencia a la conocida red social Facebook, pero si observamos a la derecha del nombre, podemos ver la información de la cuenta de correo electrónico real que ha sido utilizada para enviar el mensaje, y como se aprecia, el dominio utilizado (la parte que va detrás de la @ en la dirección) no tiene nada que ver con la empresa que dice ser.  El otro aviso que tenemos desde el propio mensaje que nos debe hacer dudar de su origen son los propios enlaces que contenga. Los textos son fácilmente manipulables, o como en éste caso estar bajo una imagen o botón, por lo que, sin llegar a pulsar el enlace, colocamos el cursor del ratón sobre los enlaces incorporados y observamos en la barra inferior la dirección a donde apunta ese enlace, que como podemos ver tampoco es hacia el dominio original de la empresa suplantada Si nuestro cliente de correo no mostrase ésta información, o fueran lo suficientemente inteligentes para ocultarla, podemos volver a nuestra bandeja de entrada y acceder a las propiedades y características del mensaje recibido. Para ello pulsamos con el botón secundario del ratón y pulsaremos sobre el enlace Propiedades del menú contextual.  Las propiedades nos serán mostradas en una nueva ventana, donde toda la información relacionada con el envío, así como su contenido, en formato de texto plano y aquí podremos observar aún más datos relacionados con el remitente.  Podemos observar de nuevo el nombre y dirección de correo del emisor, que podría ser falsificada con ciertas artimañas, pero si comenzamos desde la parte superior veremos la línea X-SID-PRA que identifica la cuenta de origen del mensaje, o debajo de la marca el campo Errors-To, que es la dirección de respuesta automática donde los servidores de correo enviarán un aviso en caso de no poder hacer la entrega. Algunas de éstas cabeceras las generan los propios servidores, por lo que se agregan tras el envío por lo que no pueden ser manipuladas. Mediante éstas técnicas, pueden detectar correos de dudosa procedencia antes de pulsar cualquier enlace que incluya y ahorrarse algún disgusto, o como poco una pérdida de tiempo. Hay cientos de trucos y formas con las que los cyber delincuentes intentan estafar a los usuarios, y conocerlas es la mejor manera de evitarlas. Pueden ver muchas más muestras de phishing en las imágenes de Google.

Votar

/ 5

(3 votos)

|

|